据研究人员称,该缺陷存在于Apple Silicon芯片中的数据-内存依赖预取器(DMP)。DMP决定预取哪些内存内容,这项技术在学术界很有名,但还没有在商业产品中部署。

"经典的预取器只看以前访问的地址流。DMP也考虑先前预取的内存的内容,"该团队的另一位成员David Kohlbrenner说。"从本质上讲,DMP的选择揭示了关于内存内容的一些情况。"

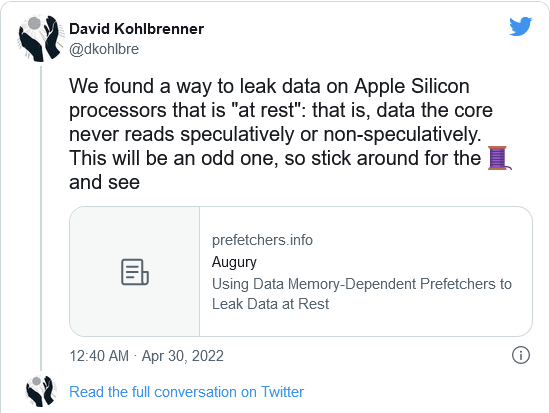

苹果公司的M1和A14系列芯片使用了一种针对点阵访问模式的预取器。虽然具体细节很复杂,但这基本上意味着这些芯片可以泄露没有被任何指令读取的数据。然而,Kohlbrenner指出,这是"攻击者可以得到的最弱的DMP"。他在Twitter上写道:"它只在内容是一个有效的虚拟地址时预取,并且有一些奇怪的限制。我们的研究表明这可以被用来泄露指针并打破ASLR。我们相信有更好的攻击方法可用。"

这个缺陷目前还不是"那么糟糕",因为它只能泄露数据指针,而且"很可能只存在在沙盒威胁模型中"。

然而,以静止数据为中心的类似缺陷是很难防范的,这是因为泄露的数据永远不会被核心读取,不管是具有推测性质的还是非推测性质的。

最新文章