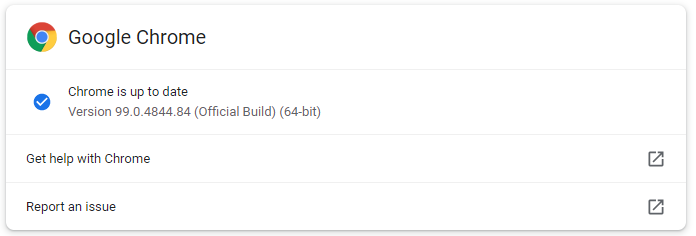

99.0.4844.84版本已经在稳定的桌面频道中向全球推出,整个用户群完成更新可能需要一个星期。进入Chrome菜单>帮助>关于Google浏览器检查新的更新时,这个更新立即可用。该网络浏览器还将自动检查新的更新,并在下次启动后自动安装。

今天修复的零日漏洞(被追踪为CVE-2022-1096)是一个匿名安全研究员报告的Chrome V8 JavaScript引擎中的高严重性类型混淆缺陷。

虽然类型混淆缺陷通常会在成功利用后导致浏览器崩溃,通过读取或写入超出缓冲区的内存,攻击者也可以利用它们来执行任意代码。

即使Google说它在外部检测到利用这一零日的攻击,该公司也没有分享有关这些事件的技术细节或其他信息。

"对错误细节和链接的访问可能会保持限制,直到大多数用户得到修复的更新,"Google说。"如果该错误存在于其他项目同样依赖的第三方库中,但尚未修复,我们也将保留信息披露的限制。"

在浏览器供应商发布更多信息之前,Google浏览器用户应该有足够的时间来升级Chrome浏览器并防止恶意攻击者利用它的企图。

通过这次更新,Google解决了自2022年开始的第二个Chrome零日漏洞,另一个(追踪号为CVE-2022-0609)在上个月打了补丁。

Google威胁分析小组(TAG)透露,朝鲜政府支持的黑客在2月补丁公布前几周就利用了CVE-2022-0609零日,最早的主动利用迹象是在2022年1月4日发现的。

由朝鲜政府支持的两个独立的威胁集团在通过钓鱼邮件推送恶意软件的活动中利用了这个零日漏洞,这些钓鱼邮件使用虚假的工作诱饵和被破坏的网站托管隐藏的iframe来提供一个利用工具包。

研究人员解释说:"这些电子邮件包含欺骗合法求职网站的链接,如Indeed和ZipRecruiter。在其他情况下,我们已经观察到假网站--它被设置为分发木马化的加密货币应用程序--托管iframes并将其访问者指向漏洞工具包。"

最新文章