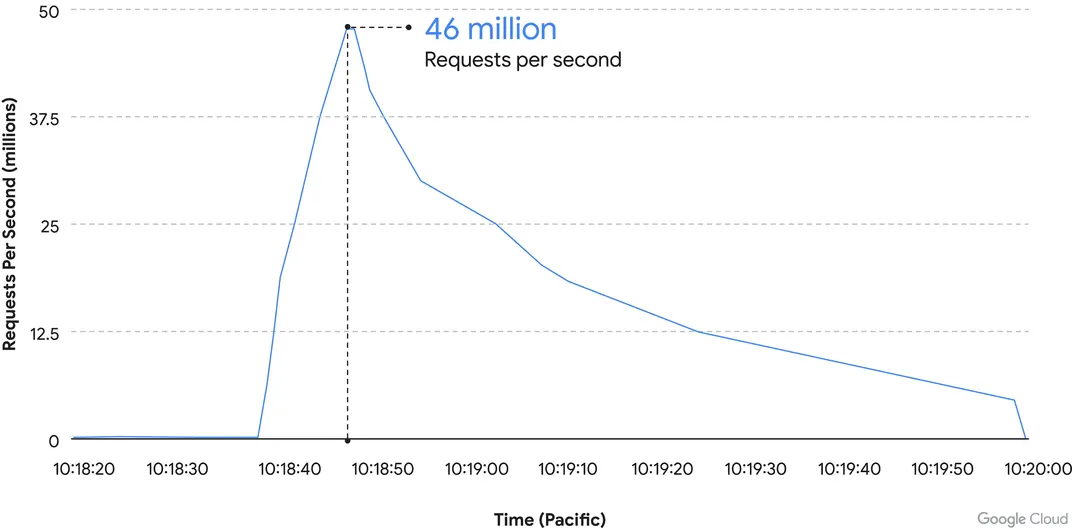

在 Google Cloud 博文中,Google 表示峰值时每秒请求达到了 4600 万次,超过 Cloudflare 峰值的 76%。这次 DDoS 攻击是针对使用 Cloud Armor 的 Google Cloud 客户进行的。Google 表示,一旦服务检测到威胁迹象,它就会提醒客户并建议他们采取保护规则来抵御危险。然后在请求达到峰值之前部署此规则,这意味着客户继续保持在线,而 Cloud Armor 保护他们的基础设施和工作负载。

Google表示,攻击于 6 月 1 日凌晨开始,速度为每秒 1 万次请求,但在 8 分钟后升至每秒 10 万次请求,此时 Cloud Armor 自适应保护启动。两分钟后,每秒请求数增加到 4600 万,但客户现在安全并继续运营。攻击在 69 分钟内就消失了,可能是因为被 Google Cloud Armor 挫败而没有达到预期的效果。

对于本次安全事件的事后分析,Google 表示

除了出乎意料的高流量外,该攻击还有其他值得注意的特征。这次攻击有来自 132 个国家的 5256 个源 IP。正如您在上面的图 2 中看到的,前 4 个国家/地区贡献了大约 31% 的总攻击流量。

攻击利用了加密请求 (HTTPS),这将需要额外的计算资源来生成。虽然终止加密对于检查流量和有效缓解攻击是必要的,但使用 HTTP Pipelining 需要 Google 完成相对较少的 TLS 握手。

大约 22% (1,169) 的源 IP 对应于 Tor 出口节点,尽管来自这些节点的请求量仅占攻击流量的 3%。虽然我们认为由于易受攻击的服务的性质,Tor 参与攻击是偶然的,但即使在峰值的 3%(大于 130 万 rps)时,我们的分析表明 Tor 出口节点可以发送大量不受欢迎的流量到网络应用程序和服务。

用于生成攻击的不安全服务的地理分布和类型与 Mēris 系列攻击相匹配。 Mēris 方法以其破坏 DDoS 记录的大规模攻击而闻名,它滥用不安全的代理来混淆攻击的真实来源。

最新文章